28 августа 2015 banki.ru

23 августа на популярных сайтах Рунета появилась реклама сайта с мобильными приложениями банков. Ссылка вела на страницу с установочным файлом поддельного приложения «Сбербанка» для Android, под видом которого скрывался банковский троянец. Портал Банки.ру разбирался, как это случилось, и насколько опасны подобные атаки.

Рекламные баннеры – один из излюбленных киберпреступниками способов распространения троянцев. Правда, такие баннеры весьма редко прорываются в крупные рекламные сети. Чаще всего их можно увидеть на сайтах сомнительного содержания, владельцы которых не брезгуют подключаться к столь же сомнительным, но очень прибыльным баннерным сетям.

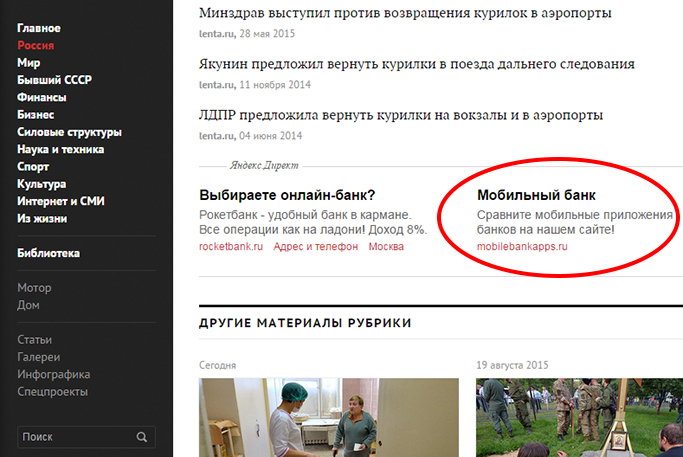

Инцидент от 23 августа не уникален – опасная реклама изредка просачивается в честные сети. На этот раз неприятность произошла с крупнейшей отечественной системой контекстной рекламы «Яндекс.Директ». Объявление гласило: «Мобильный банк. Сравните мобильные приложения банков на нашем сайте!» На тысячах сайтов, совокупная аудитория которых, по данным самого «Яндекса», превышает 73 млн человек в месяц, появилось объявление, визуально почти неотличимое от контента сайта.

Сайт, на который попадал пользователь, кликнувший по баннеру, был оформлен под сайт Сбербанка, хотя и несколько топорно. На сайте была приведена «новость» о том, что «операционное обслуживание клиентов переведено на работу через мобильное приложение». С пометкой, что теперь туда встроен антивирус. Большая заметная кнопка «Установить приложение» содержала ссылку на APK-файл (установочный файл для Android).

Какой зверь прятался в этом APK-файле, порталу Банки.ру рассказал руководитель лаборатории компьютерной криминалистики и исследования вредоносного кода компании Group-IB Валерий Баулин: «Это очередной, довольно известный, но доработанный банковский троян. В основе функционала лежит выдача подменных окон для ввода и дальнейшего перехвата данных аутентификации (в том числе от мобильного банка), данных о кредитной карте, СМС-сообщений и их сокрытие, а также загрузка и запуск иных исполняемых файлов. Плюс рассылка по списку контактов, что позволяет сделать дальнейшее заражение более вероятным, учитывая доверие к источнику».

По мнению Баулина, возможности троянца, классифицированного как Marcher, весьма широки. Он собирает данные об устройстве, на которое установлен, и отправляет на сервер управления и контроля. Перехватывает страницу ввода данных платежной карты и также отправляет ее на сервер. По команде от сервера троянец перенаправляет входящие вызовы, загружает и устанавливает файлы из Интернета. Умеет работать и с USSD-запросами, то есть способен использовать «Билайн.Перевод» и USSD-системы мобильного банкинга вроде «Альфы-Диалога» от Альфа-Банка.

«Подцепить» такого зловреда можно, не только кликнув по баннеру. Чаще троянцы распространяются по прямым ссылкам, распространяемым посредством СМС- или почтового спама. Если вы оказались достаточно беспечны, чтобы перейти по такой ссылке, то рискуете заразить свой телефон.

Причиной того, что вредоносные баннеры редко попадают в крупные рекламные сети, являются тщательные процедуры проверки, которым подвергается каждая реклама. Сам по себе баннер не должен содержать вредоносного кода. Таким образом, просто зайдя на страницу, демонстрирующую опасную рекламу, вы не заразите свое устройство. Также проверяется содержимое сайта, на который введет рекламная ссылка.

«Объявления, принимаемые для размещения в «Яндекс.Директе», проходят модерацию, – пояснили порталу Банки.ру в пресс-службе «Яндекса». – В нее включена проверка на наличие вредоносного кода на странице, на которую ведет объявление. Программное обеспечение, предлагаемое сайтами для установки, не проверяется. Задачу предупредить человека о том, что скачиваемое программное обеспечение может нанести вред его устройству, решают установленные у него антивирусные системы».

В этот раз, очевидно, злоумышленникам удалось обхитрить модераторов «Яндекса». Как полагает Баулин, первоначально сайт по ссылке мог не содержать ничего подозрительного, затем мошенники сменили содержимое на вредоносное и приготовились «рубить капусту». Увы, в таком виде объявление и сайт провисели достаточно долгое время (более суток). За это время там многие могли «подцепить» Marcher.

Пользователь смартфона с привязанной к номеру картой Сбербанка (а таких у нас очень много), установивший себе Marcher, практически гарантированно лишится своих денег. Более того, если у него заключен универсальный договор банковского обслуживания (УДБО), злоумышленники опустошат и другие счета клиента в «Сбере», помимо карточного.

Попытка аутентифицироваться в этот якобы мобильный банк Сбербанка приведет к тому, что его учетные данные становятся известны злоумышленнику. Одноразовые пароли, присылаемые по СМС, Marcher в реальном времени перехватывает, отправляет хозяину и стирает с телефона жертвы. Таким образом, держатель карты не видит никаких признаков вредоносных действий – разве что его обновленный «Сбербанк Онлайн» отчего-то не работает.

Троянцы такого рода управляются вручную. Мошенник, получив данные об установленном на смартфоне программном обеспечении и просмотрев СМС-сообщения, может покуситься и на деньги в других банках. Скажем, если владелец аппарата получал какую-либо рассылку от Альфа-Банка – это повод попытаться отследить его логин и пароль для «Альфа-Клика».

Однако на практике не все так мрачно. Несмотря на то что в последнее время в операционной системе Android было найдено несколько опасных уязвимостей, нет сведений об их использовании Marcher или другими банковскими троянцами. Все они рассчитаны на то, что пользователь установит их сознательно и добровольно. Увы, это случается слишком часто.

Кликнув по ссылке, пользователь получит предупреждение о скачивании файла. Но скачать – еще не значит заразиться. Чтобы установить опасный файл, ему придется глубоко забраться в настройки вашего смартфона и разрешить установку программ из недоверенных источников. Но даже если он проделал это, его может предупредить об опасности предварительно установленный мобильный антивирус.

В данном случае попытка установить файл с поддельным мобильным банком сопровождалась предупреждением как от антивируса, так и от настоящего приложения Сбербанка, точнее, от встроенного в него антивируса. И лишь преодолев все эти препоны, жертва станет «счастливым» обладателем смартфона, зараженного банковским троянцем.

Возникает вопрос, мог ли сам Сбербанк защитить своих клиентов от этой угрозы. На данный момент вредоносный сайт не работает, что можно посчитать результатом работы службы безопасности банка либо внешней компании, занимающейся киберобороной «Сбера». Но достоверно это не известно. На запрос Банки.ру Сбербанк не ответил.

В любом случае, на банк надейся, а сам не плошай. Если вы склонны к установке приложений, вручную скачанных с сайтов (что иногда действительно может понадобиться), как минимум антивирус установить стоит. Порой это реально выручает и может сохранить ваши деньги.

Не является индивидуальной инвестиционной рекомендацией | При копировании ссылка обязательна | Нашли ошибку - выделить и нажать Ctrl+Enter | Жалоба