27 апреля 2018 Вести Экономика

Киберпреступники стали чаще использовать вредоносное ПО, для которого не нужна открытая сессия в браузере, сообщается в отчете Global Threat Index, опубликованном поставщиком решений в области кибербезопасности Check Point Software Technologies Ltd.

В частности, исследователи сообщают о резко возросшем числе атак варианта XMRig на конечные ПК. XMRig впервые появился в мае 2017 г., а в марте 2018 г. занял 8-е место в топ-10 самых активных зловредов, увеличив количество атак на организации на 70%. В то время как в рейтинге зловредов, угрожающих российским компаниям, XMRig расположился на 6-м месте. XMRig способен добывать криптовалюту Monero без открытой сессии в браузере благодаря развертыванию атаки на конечном устройстве жертвы.

"Рост популярности XMRig свидетельствует о том, что злоумышленники готовы вкладывать большие средства в развитие и улучшение методов атак, чтобы быть на шаг впереди защиты, — отмечает Майя Горовиц, руководитель группы Threat Intelligence, Check Point Software Technologies. — Однажды проникнув в сеть, вредоносные криптомайнеры сильно замедляют работу ПК и серверов и представляют огромную угрозу для кибербезопасности жертв. Поэтому крайне важно, чтобы организации применяли многоуровневую стратегию киберзащиты, которая обеспечит безопасность как от уже известных вредоносных программ, так и от угроз "нулевого дня".

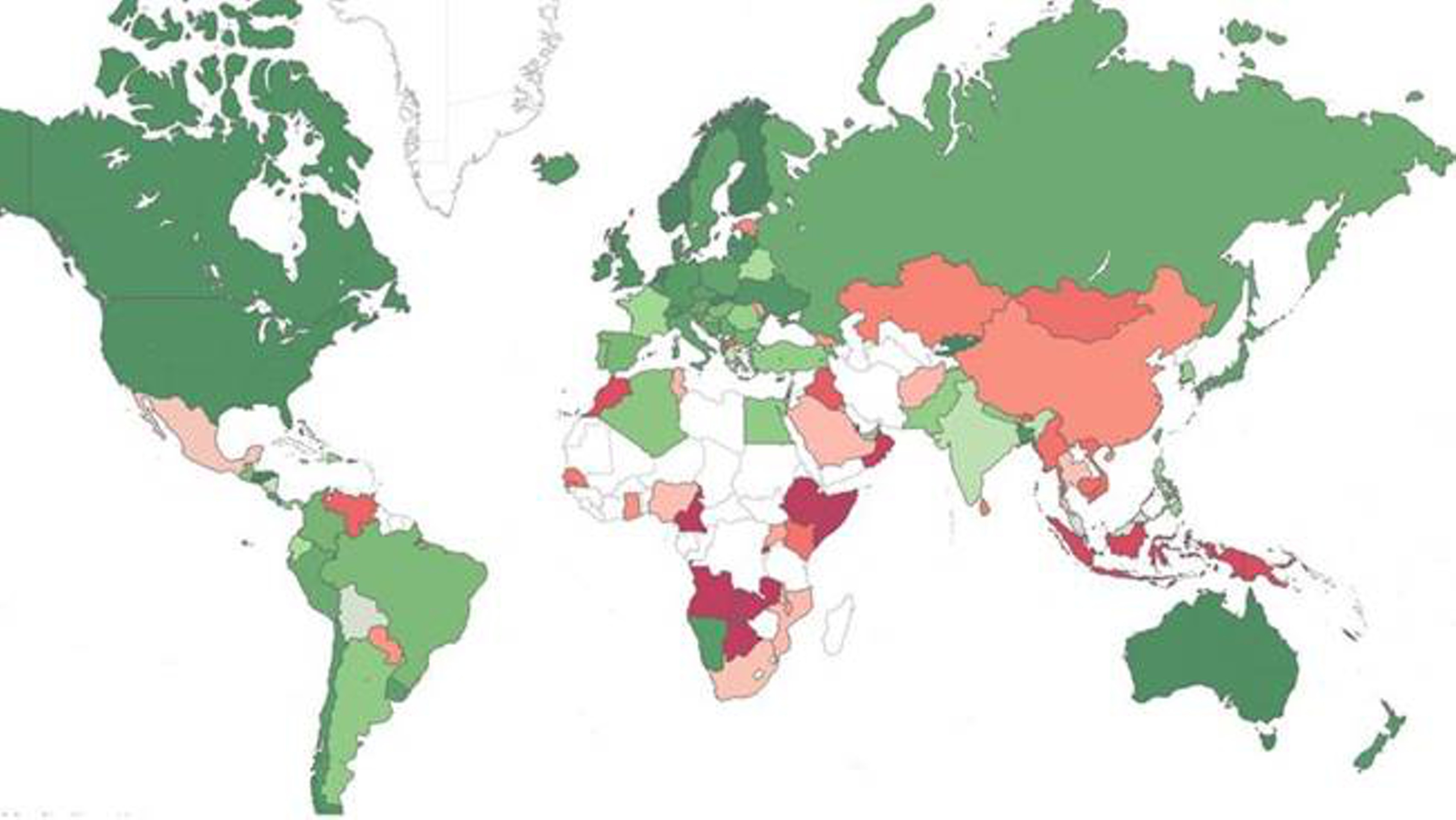

В марте Coinhive сохранил позиции самого активного зловреда и четвертый раз занял 1-е место рейтинга, атаковав 18% компаний в мире. На 2-м месте расположился набор эксплойтов Rig EK — от него пострадало 17% организаций. Cryptoloot занял 3-е место рейтинга благодаря кибератакам на 15% компаний. XMRig атаковал 5% организаций в мире и разместился на 8-й строчке рейтинга.

Самые активные зловреды марта 2018 г.:

Coinhive — зловред, предназначенный для добычи криптовалюты Monero без ведома пользователя, когда тот посещает веб-сайты.

Rig EK — этот набор эксплойтов появился в 2014 г. Rig включает эксплойты для Internet Explorer, Flash, Java и Silverlight.

Cryptoloot — криптомайнер, использующий мощность ЦП или видеокарты жертвы и другие ресурсы для майнинга криптовалюты, зловред добавляет транзакции в блокчейн и выпускает новую валюту.

Главной угрозой российских компаний в марте стали вредоносные криптомайнеры. В топ-3 вошли Coinhive, Cryptoloot и JSEcoin. Последний может быть встроен в веб-сайты, в обмен на его установку можно получить блокировку рекламы, игровую валюту и другие вознаграждения. Lokibot, банковский троян для Android, стал самым активным мобильным зловредом, атакующим организации, следом за ним расположились Triada и Hiddad.

Самые активные мобильные зловреды марта 2018 г.:

Lokibot — банковский троян для Android, который крадет пользовательские данные и требует за них выкуп. Зловред может заблокировать телефон, если удалить его права администратора.

Triada — модульный бэкдор для Android, который дает огромные привилегии скачанным зловредам.

Hiddad — зловред для Android, который переупаковывает легитимные приложения и затем реализует их в магазинах сторонних производителей.

В марте специалисты Check Point впервые представили рейтинг наиболее часто эксплуатируемых уязвимостей месяца. 1-е место заняла уязвимость CVE-2017-10271, от атак на которую пострадало 26% организаций во всем мире. На 2-м месте расположилась SQL Injection, атаки на которую пришлись на 19% компаний мира. На 3-м месте рейтинга — уязвимость CVE-2015-1635, от нее пострадало 12% организаций в марте.

Самые эксплуатируемые уязвимости марта 2018 г.:

Oracle WebLogic WLS Security Component Remote Code Execution (CVE-2017-10271) — уязвимость сервера Oracle WebLogic WLS, которая возникает в результате декодирования xml. Успешная атака может привести к удаленному выполнению кода.

SQL Injection — уязвимость в прикладном программном обеспечении, позволяющая внедрять вредоносные данные в SQL запрос.

Microsoft Windows HTTP.sys Remote Code Execution (MS15-034: CVE-2015-1635) — уязвимость позволяет произвести удаленное выполнение кода в ОС Windows благодаря ошибке в способе распознавания названий вредоносных HTTP-протоколов.

Не является индивидуальной инвестиционной рекомендацией | При копировании ссылка обязательна | Нашли ошибку - выделить и нажать Ctrl+Enter | Жалоба