24 мая 2019 BitCryptoNews

Вредоносные вирусы-шифровальщики кодируют важные данные пользователя и оставляют сообщение с адресом криптовалютного кошелька, на который необходимо отправить выкуп для получения ключа дешифровки. В данном материале собраны методы бесплатного удаления подобных вирусов-криптовымогателей.

Как удалить GlobeImposter 2.0 Ransomware

Первое правило в случае попадания в неприятную ситуацию ‒ не платить выкуп. В противном случае жертва все равно получает поврежденные файлы, которые иногда даже не подлежат восстановлению.

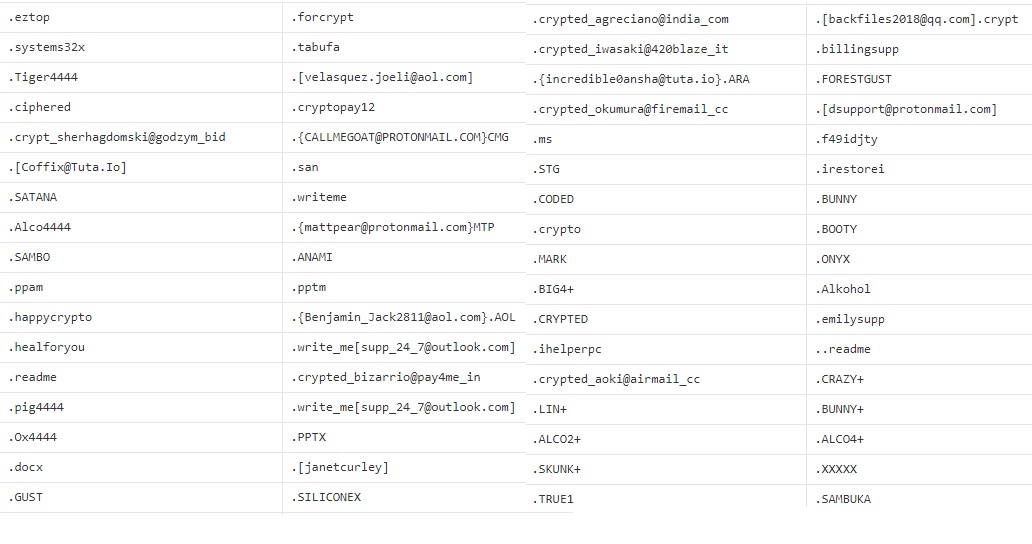

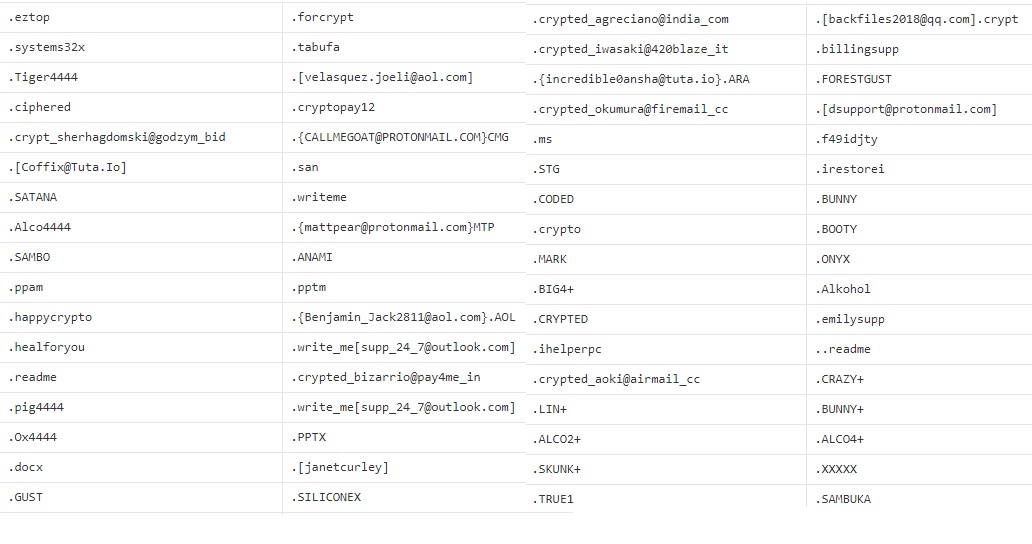

Globeimposter представляет уже второе поколение вредоносного шифровщика GlobeImposter. Наименование программа получила из-за семейства вирусов Globe, которые оставляют однотипные сообщения о выкупе. Вирус обнаруживается утилитами Ransom.GlobeImposter, Trojan.Encoder.7325, Trojan.Encoder.10737, Ransom_FAKEPURGE.A или Trojan.Encoder.11539. Различные версии GlobeImposter 2.0 используют следующие расширения файлов (список не полный).

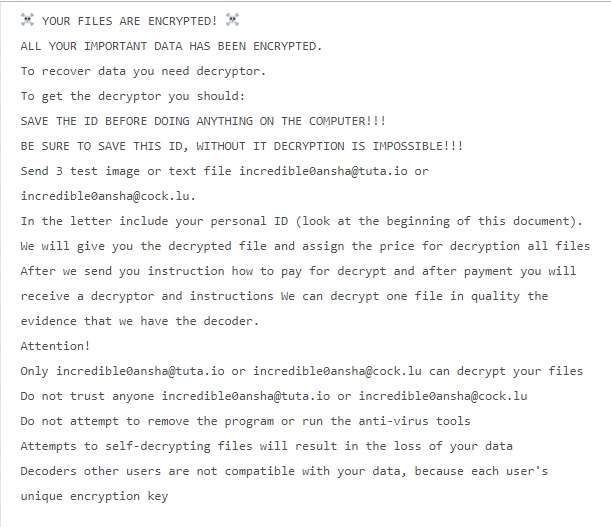

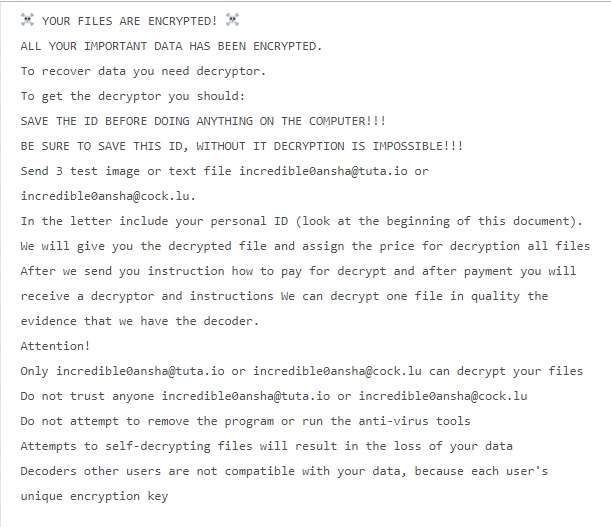

Стандартный текст записки о выкупе выглядит так:

Прочесть текст можно в файлах how_to_back_files.html, README.html, HOW_TO_RECOVER_FILES.html, READ_IT.html, How to restore your files.hta, Read_For_Restore_File.html, read_me.txt, Restore-My-Files.txt, которые автоматически создаются в папках с зашифрованными файлами. Размер платежа для получения дешифратора обычно начинается с 0.2 BTC и увеличивается каждые 2 дня.

Дешифровать свои файлы от вируса GlobeImposter 2.0 полностью не получится. На данный момент расшифровка доступна только для файлов расширений .eztop, .tabufa, или .forcrypt. Помогут в этом утилиты Emsisoft Decrypter, Kaspersky Rakhni Decryptor, Stellar Phoenix Data Recovery Pro или Shadow Explorer. Процесс восстановления файлов с помощью Stellar Phoenix Data Recovery Pro содержит 5 простых шагов:

Скачать и запустить утилиту.

Выбрать папку или диск, на котором находятся файлы.

Нажать «Сканировать».

После завершения сканирования нажать «Восстановить».

Удалить GlobeImposter 2.0 Ransomware позволяет программа WiperSoft AntiSpyware. Для профилактики заражения применяется бесплатная программа Bitdefender Anti-Ransomware, которая не конфликтует с основными антивирусами.

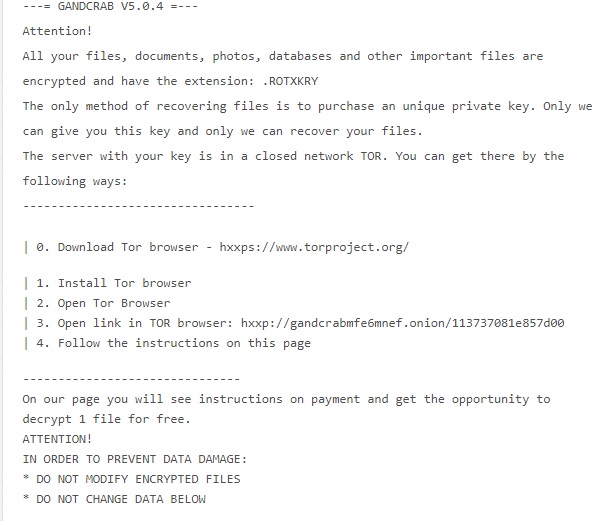

Как расшифровать файлы GandCrab v5.0.4 Ransomware

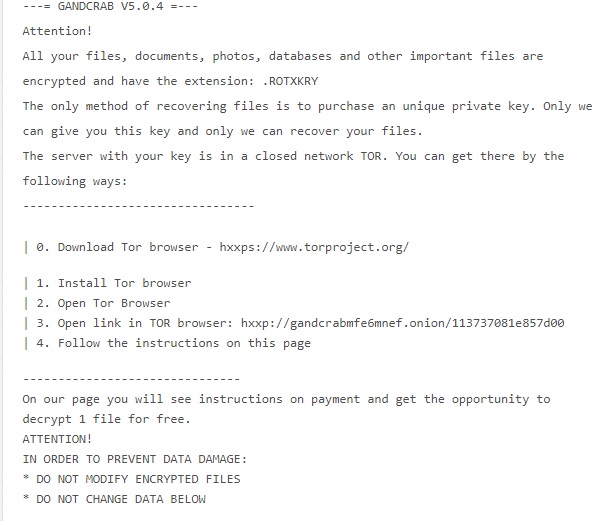

GandCrab v5.0.4 применяет алгоритм шифрования AES-256, RSA-2048 и Salsa20. Версия 5.0.4 добавляет случайные буквы в расширение к зашифрованным файлам и создает другую записку для вымогательства криптовалют. Она содержит обязательную часть -DECRYPT.txt в сочетании со случайными буквами. Содержание записки следующее:

Размер выкупа в биткоинах варьируется в области $1000. GandCrab не использует C&C сервер, что дает вирусу возможность зашифровать файлы оффлайн. Более того, GandCrab определяет язык системы и предъявляет требования о выкупе на понятном для пользователя языке. Вредоносное ПО заражает все файлы, включая фото, базы данных, документы, видео и даже теневые копии данных, что значительно уменьшает шансы на восстановление файлов без выкупа.

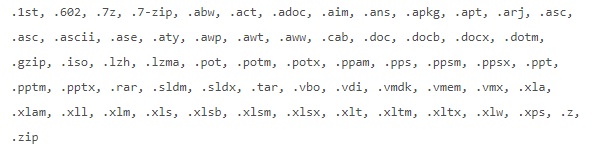

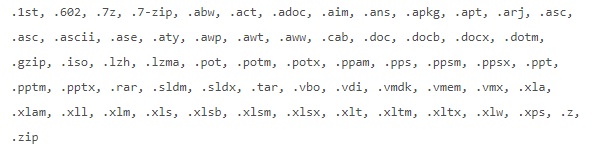

Список расширений файлов, которые будут зашифрованы на зараженном ПК:

Криптовирус использует уязвимость Windows Task Scheduler ALPC Zero-Day, которая дает ему возможность запускать экзешники с привилегиями системных приложений. Таким образом вредная программа выполняет команды с правами администратора. Zero Day есть в версиях Windows 7, 8/8.1, 10.

Статистика показывает, что GandCrab v5.0.4 Ransomware прячется в файлах Microsoft Office с расширением DOC, а для заражения используются встроенные макросы. Распространяется GandCrab с помощью взлома незащищенного удаленного доступа, веб-инъекций, спама, переупакованных систем, зараженных инсталляторов, ботнетов и поддельных обновлений. Каждой жертве вредоносная программа присваивает определенный идентификатор для того, чтобы не возникали проблемы при отправке ключа расшифровки. Для защиты от шифровщика-криптовымогателя используются утилиты HitmanPro с Cryptoguard или SpyHunter. Чтобы расшифровать файлы, применяют BitDefender GandCrab Decryptor.

Как удалить шифровщика файлов Magniber

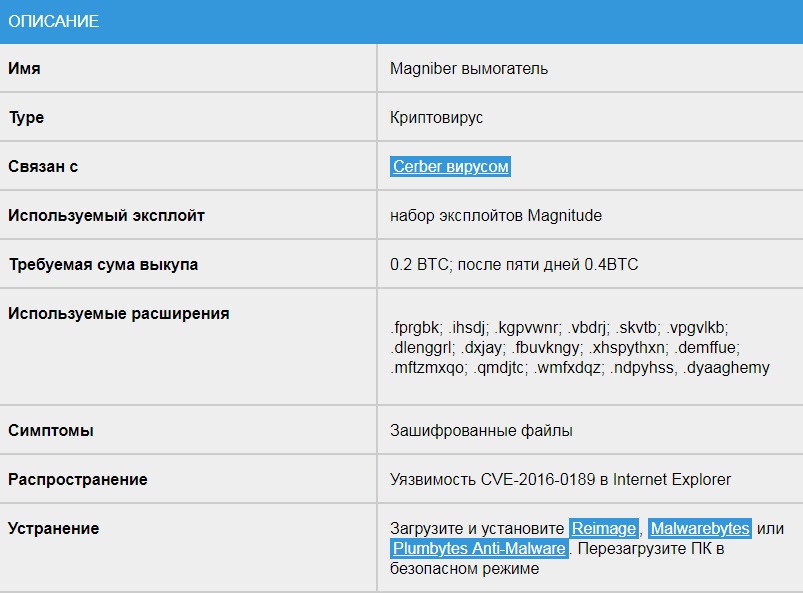

Magniber появился еще в 2017 году, а название получил из двух составляющих: Magnitude (криптовымогатель распространялся через эксплойт Magnitude) и Cerber. Шифрование файлов происходит с помощью алгоритма AES-128, после чего вымогатель требует 0,2 BTC. Как и все вирусы, Magniber подвергся созданию декриптора, после чего вернулся с новым алгоритмом. Отличительной чертой программы стало добавление расширения файла .dyaaghemy.

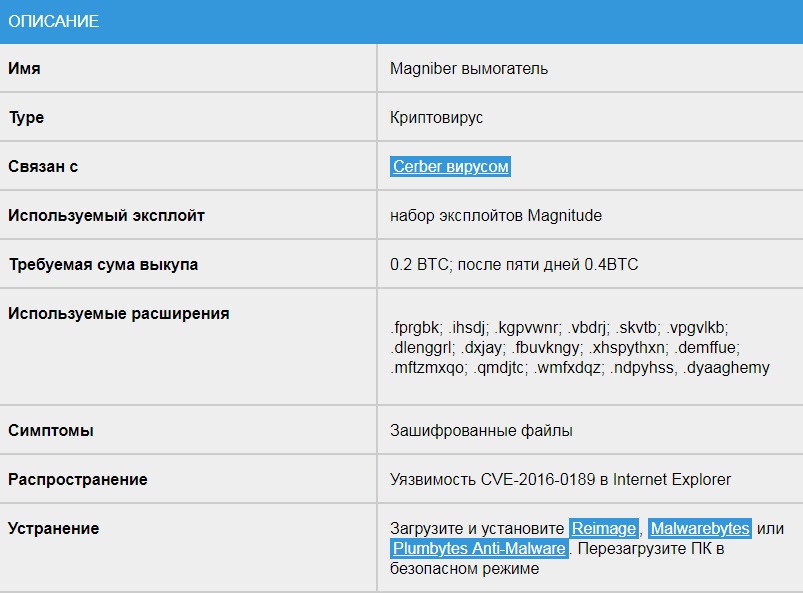

Основная информация по Magniber представлена ниже.

Актуальные дешифраторы для Magniber есть на сайте AhnLab, а удалить вирус можно с помощью утилиты SpyHunter. После установки программы необходимо запустить глубокое сканирование и удалить нежелательные файлы и программы нажатием кнопки «Исправление угроз».

Простой способ защиты от вирусов-шифровщиков

Самый легкий метод противодействия криптовымогателям ‒ резервная копия важных данных. Достаточно просто синхронизировать необходимые папки с одним из облачных сервисов, чтобы не бояться увидеть текст с требованием выплаты биткоинов взамен на ключ для дешифрации

Как удалить GlobeImposter 2.0 Ransomware

Первое правило в случае попадания в неприятную ситуацию ‒ не платить выкуп. В противном случае жертва все равно получает поврежденные файлы, которые иногда даже не подлежат восстановлению.

Globeimposter представляет уже второе поколение вредоносного шифровщика GlobeImposter. Наименование программа получила из-за семейства вирусов Globe, которые оставляют однотипные сообщения о выкупе. Вирус обнаруживается утилитами Ransom.GlobeImposter, Trojan.Encoder.7325, Trojan.Encoder.10737, Ransom_FAKEPURGE.A или Trojan.Encoder.11539. Различные версии GlobeImposter 2.0 используют следующие расширения файлов (список не полный).

Стандартный текст записки о выкупе выглядит так:

Прочесть текст можно в файлах how_to_back_files.html, README.html, HOW_TO_RECOVER_FILES.html, READ_IT.html, How to restore your files.hta, Read_For_Restore_File.html, read_me.txt, Restore-My-Files.txt, которые автоматически создаются в папках с зашифрованными файлами. Размер платежа для получения дешифратора обычно начинается с 0.2 BTC и увеличивается каждые 2 дня.

Дешифровать свои файлы от вируса GlobeImposter 2.0 полностью не получится. На данный момент расшифровка доступна только для файлов расширений .eztop, .tabufa, или .forcrypt. Помогут в этом утилиты Emsisoft Decrypter, Kaspersky Rakhni Decryptor, Stellar Phoenix Data Recovery Pro или Shadow Explorer. Процесс восстановления файлов с помощью Stellar Phoenix Data Recovery Pro содержит 5 простых шагов:

Скачать и запустить утилиту.

Выбрать папку или диск, на котором находятся файлы.

Нажать «Сканировать».

После завершения сканирования нажать «Восстановить».

Удалить GlobeImposter 2.0 Ransomware позволяет программа WiperSoft AntiSpyware. Для профилактики заражения применяется бесплатная программа Bitdefender Anti-Ransomware, которая не конфликтует с основными антивирусами.

Как расшифровать файлы GandCrab v5.0.4 Ransomware

GandCrab v5.0.4 применяет алгоритм шифрования AES-256, RSA-2048 и Salsa20. Версия 5.0.4 добавляет случайные буквы в расширение к зашифрованным файлам и создает другую записку для вымогательства криптовалют. Она содержит обязательную часть -DECRYPT.txt в сочетании со случайными буквами. Содержание записки следующее:

Размер выкупа в биткоинах варьируется в области $1000. GandCrab не использует C&C сервер, что дает вирусу возможность зашифровать файлы оффлайн. Более того, GandCrab определяет язык системы и предъявляет требования о выкупе на понятном для пользователя языке. Вредоносное ПО заражает все файлы, включая фото, базы данных, документы, видео и даже теневые копии данных, что значительно уменьшает шансы на восстановление файлов без выкупа.

Список расширений файлов, которые будут зашифрованы на зараженном ПК:

Криптовирус использует уязвимость Windows Task Scheduler ALPC Zero-Day, которая дает ему возможность запускать экзешники с привилегиями системных приложений. Таким образом вредная программа выполняет команды с правами администратора. Zero Day есть в версиях Windows 7, 8/8.1, 10.

Статистика показывает, что GandCrab v5.0.4 Ransomware прячется в файлах Microsoft Office с расширением DOC, а для заражения используются встроенные макросы. Распространяется GandCrab с помощью взлома незащищенного удаленного доступа, веб-инъекций, спама, переупакованных систем, зараженных инсталляторов, ботнетов и поддельных обновлений. Каждой жертве вредоносная программа присваивает определенный идентификатор для того, чтобы не возникали проблемы при отправке ключа расшифровки. Для защиты от шифровщика-криптовымогателя используются утилиты HitmanPro с Cryptoguard или SpyHunter. Чтобы расшифровать файлы, применяют BitDefender GandCrab Decryptor.

Как удалить шифровщика файлов Magniber

Magniber появился еще в 2017 году, а название получил из двух составляющих: Magnitude (криптовымогатель распространялся через эксплойт Magnitude) и Cerber. Шифрование файлов происходит с помощью алгоритма AES-128, после чего вымогатель требует 0,2 BTC. Как и все вирусы, Magniber подвергся созданию декриптора, после чего вернулся с новым алгоритмом. Отличительной чертой программы стало добавление расширения файла .dyaaghemy.

Основная информация по Magniber представлена ниже.

Актуальные дешифраторы для Magniber есть на сайте AhnLab, а удалить вирус можно с помощью утилиты SpyHunter. После установки программы необходимо запустить глубокое сканирование и удалить нежелательные файлы и программы нажатием кнопки «Исправление угроз».

Простой способ защиты от вирусов-шифровщиков

Самый легкий метод противодействия криптовымогателям ‒ резервная копия важных данных. Достаточно просто синхронизировать необходимые папки с одним из облачных сервисов, чтобы не бояться увидеть текст с требованием выплаты биткоинов взамен на ключ для дешифрации

Не является индивидуальной инвестиционной рекомендацией | При копировании ссылка обязательна | Нашли ошибку - выделить и нажать Ctrl+Enter | Жалоба