4 июня 2020 DeCenter

Мы уже неоднократно рассказывали о различных способах, к которым прибегают мошенники в попытках получить доступ к приватным ключам криптопользователей и их средствам. Среди них самые популярные — это атаки на биржи, взломы криптокошельков и криптоджекинг. Но мир не стоит на месте. Теперь преступники осваивают видеозвонки, притворяясь Джастином Саном и другими представителями крипто-индустрии, генерируют неверные QR-коды, рекламируют похищающие seed-фразы вредоносные расширения, обещают уберечь от коронавируса или грозятся заразить им, если жертва не переведет им биткоины. В материале разбираемся в новых видах мошенничества на крипторынке.

Мошенники выдают себя за другого человека в прямом эфире

Мошенники часто выдают себя за кого-то другого — криптомир не исключение. Так, в январе злоумышленник пытался выдать себя в мессенджере за журналиста CoinDesk, культового издания о криптовалютах. Преступник предлагал одной пиарщице «опубликовать» положительную статью о ее проекте всего за $600. Обман не удался. Но издание нашло двух жертв, которые поверили обманщикам и заплатили им деньги. Сколько таких людей на самом деле — неизвестно.

Но переписка — это вчерашний день. Мошенники начинают осваивать видеозвонки, используя предварительно подготовленные видео с участием криптознаменитости или же делают ролики с фейковыми людьми, используя технологию deepfake. В первом случае они просматривают множество видео с известным человеком — выступления, прямые эфиры и презентации — и нарезают из них наиболее универсальные фрагменты. Во втором делают фейковое, но реалистичное видео, на котором человек делает то, чего на самом деле не было. Используя технологию машинного обучения, на персонажей ролика накладывают другие лица, которые выглядят так натурально, что их почти не отличить от настоящих. Мошенники могут даже совмещать эти два способа.

Так, этой весной злоумышленники пытались получить $32 000 от соучредителя и ведущего разработчика блокчейн-стартапа uPlexa Кайла Пирса, выдавая себя за скандально известного криптопредпринимателя Джастина Сана, основателя TRON Foundation. Об этом Пирс рассказал в своем блоге 24 мая.

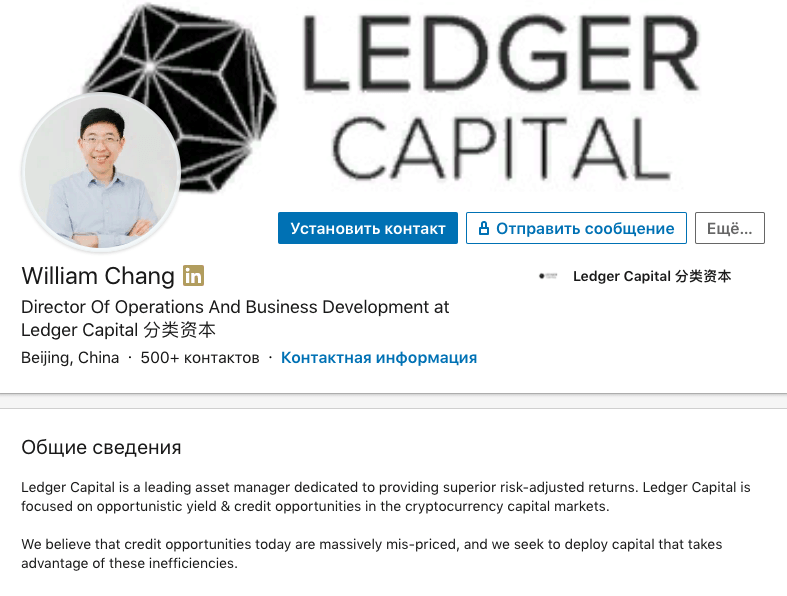

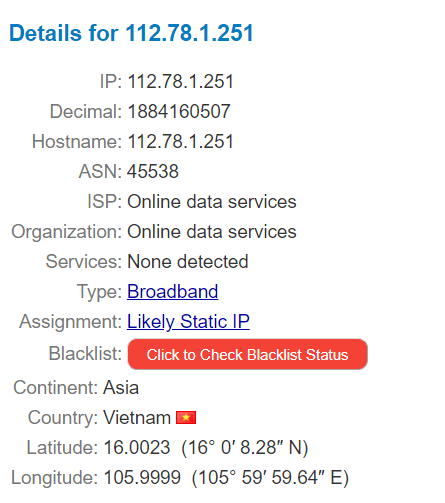

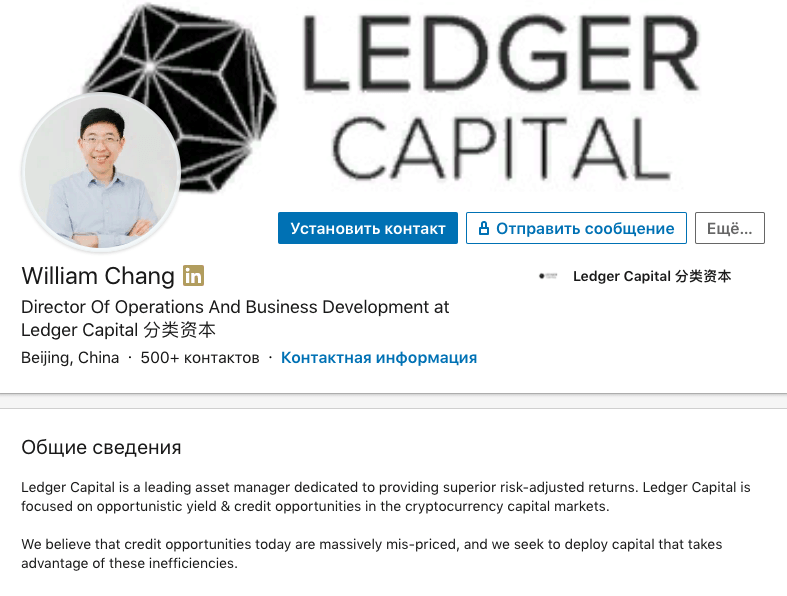

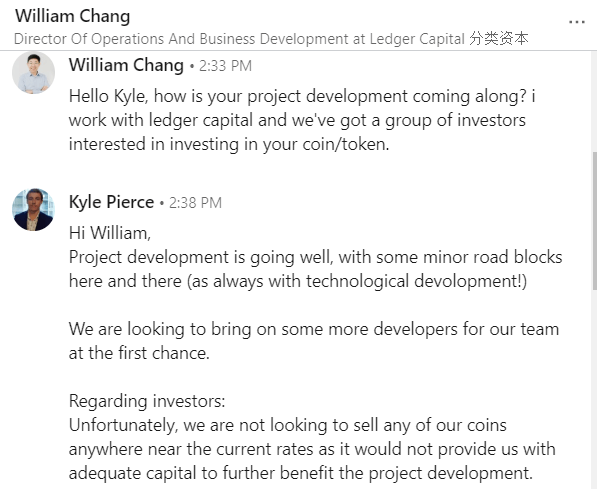

25 апреля с Пирсом связался человек, представившийся Уильямом Чангом, который в LinkedIn указан как директор по операциям и развитию бизнеса в Ledger Capital. В профиле этой компании, кстати, есть сайт. Чанг рассказал, что ищет проекты для инвестиций, и предложил Пирсу созвониться в Skype.

Страница Уильяма Чанга в LinkedIn.

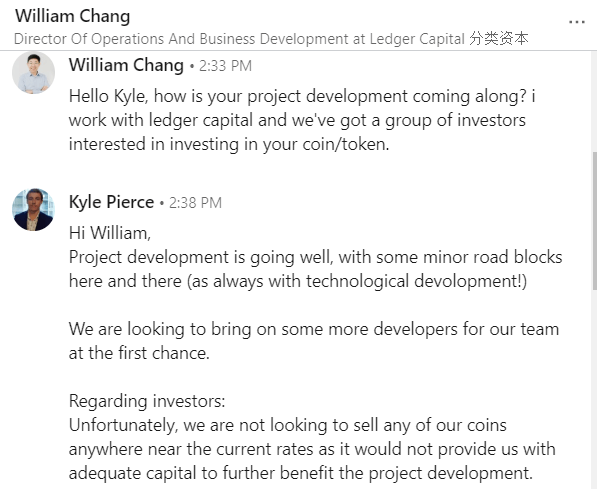

Предприниматель часто получает запросы об инвестиционном финансировании сети uPlexa, но обычно они сводятся к предложению купить монеты проекта по сниженной цене. Здесь же речь шла о прямом инвестировании — Пирс счел это подозрительным, но решил посмотреть, какой оборот примет дело. Несколько недель оба не могли состыковать расписание, после чего наконец созвонились.

Фрагменты переписки Пирса с Чангом

Во время звонка Чанг рассказал, что его компания работает с TRON Foundation над новым секретным проектом, который предоставляет стимулы для партнерства с другими криптопроектами, делающими «уникальные вещи» в рамках блокчейн-индустрии.

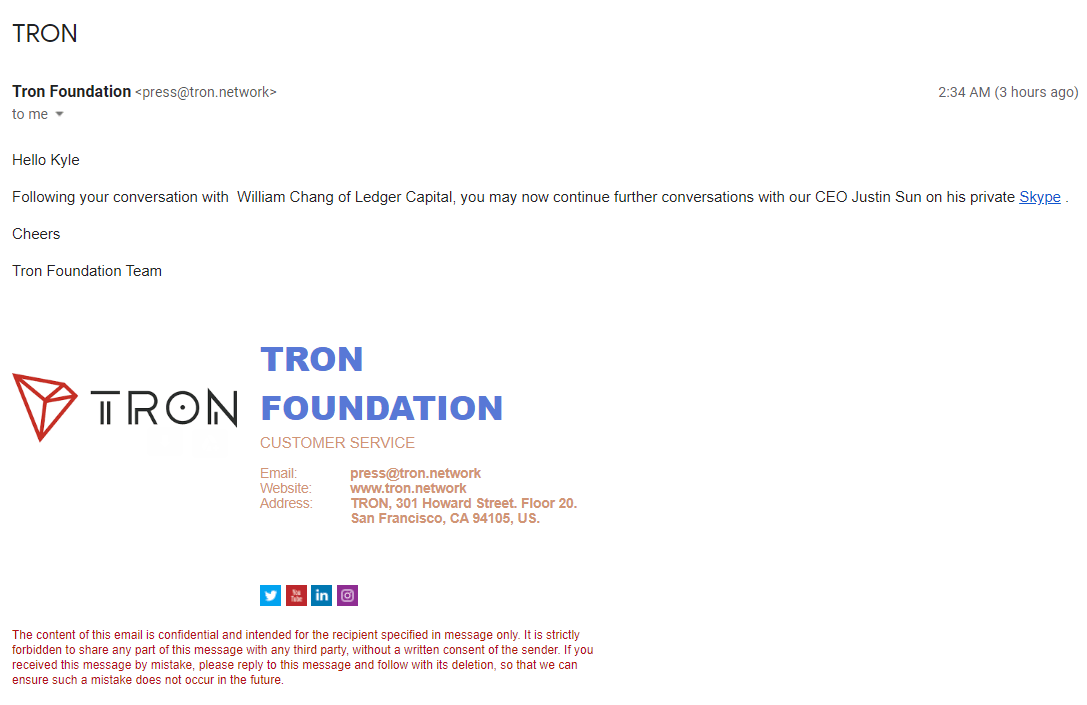

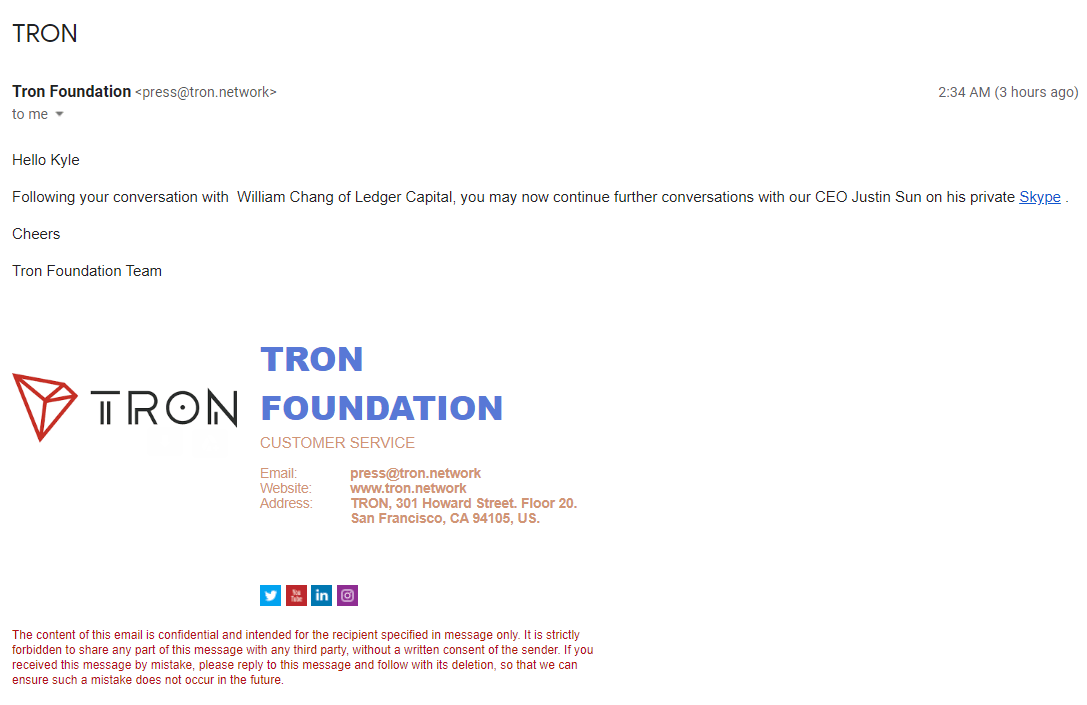

Во время разговора происходил постоянный рассинхрон звука и изображения. Это можно было бы объяснить плохим соединением, но Чанг часто говорил, не открывая рта. После странного звонка Пирс получил электронное письмо, выглядевшее так, будто бы оно было отправлено с официального домена TRON Foundation.

Письмо Пирсу от фейкового TRON Foundation

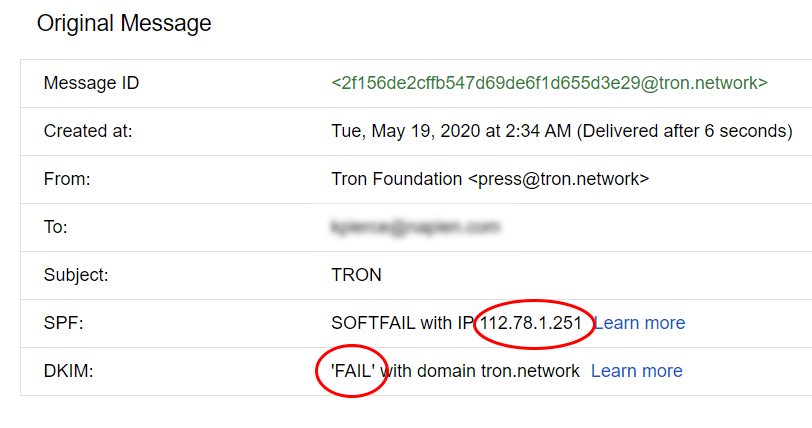

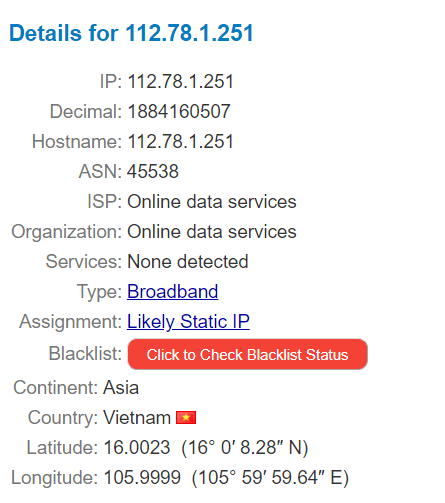

Однако на деле мошенники использовали IP-адрес провайдера Online Data Services, которым часто пользуются злоумышленники для подделки адресов электронной почты. Письмо предлагало созвониться с самим Джастином Саном.

Когда Пирс проверил SPF письма (расширение протокола отправки электронной почты, позволяющее проверить подлинность домена) и его DKIM (цифровую подпись, подтверждающую подлинность отправителя и гарантирующее целостность письма), сообщение оказалось от Online Data Services

Во время видеозвонка с фейковым Саном тот предложил Пирсу листинг на нескольких биржах и возможность перенести свой проект на блокчейн TRON. Все, что лже-Джастин хотел взамен, были минимальные инвестиции в размере $32 000. Это еще с 40% скидкой, так как обычная плата — $80 000. Прямо во время созвона «Сан» попросил Пирса подписать контракт, чтобы скрепить сделку. Предприниматель отказался.

Видеозвонок с фейковым Саном оказался всего лишь предварительно записанным видео. Чтобы протестировать своего собеседника, Пирс спросил его, будет ли у него доступ к средствам в течение семи месяцев, так как он нуждается в операции на сердце. Фейковый Сан ответил, что «монеты не заблокированы, и у вас есть доступ к ним. Все это будет прописано в контракте», добавив, что «мне очень жаль об этом слышать. Я желаю, чтобы процесс операции прошел гладко для вас».

Пирс не был единственным, кого мошенники попытались обмануть с помощью фейкового Сана. Свою история 23 мая рассказала и команда криптопроекта Mochimo. Компании написала женщина по имени Шелли Ву, представившаяся главным маркетинговым директором TRON. По словам команды Mochimo, ее письма выглядели убедительными, поэтому они согласились продолжить беседу. Вскоре они получили электронное письмо, по-видимому, от «Сана», предлагающее им «программу частного партнерства». Письмо содержало ссылку на сайт, который выглядел как продукт TRON, но не был размещен на фирменном домене и был анонимно зарегистрирован всего за несколько дней до этого. Убедившись, что это мошенничество, Mochimo решили посмотреть, как далеко зайдут злоумышленники. В переписке они неожиданно прислали явно поддельную копию паспорта Сана.

Паспорт лже-Сана и оригинальная фотография, которую использовали мошенники.

После этого состоялся созвон «Сана» с основателем Mochimo Мэттом Цвейлом. Мошенники использовали нарезку замедленных видео с Джастином, но наложили сверху собственный голос. «Сан» также говорил «мимо губ», видео приостанавливалось, когда говорил Цвейл. Одни и те же мошенники пытались обмануть Пирса и Цвейла или это были разные преступники — неизвестно.

Если думаете, что мошенничество с фейковыми видео известных людей грозит только крупным криптопредпринимателям, то вы ошибаетесь. Ложные одобрения скам-проектов известными в индустрии людьми — это не редкость в криптомире. Так, например, в Австралии для этой цели использовали образ бывшего главы банка NSW Майка Бэрда для рекламы биткоин-скама.

Но с недавнего времени мошенники пошли дальше и стали советовать скам в фейковых интервью и рекламных роликах. Так, в апреле образ британского ведущего Райлана Кларка-Нила использовали в фейковом интервью таблоиду The Daily Mirror, в котором он рассказал, как сделал миллионы на биткоинах.

Сейчас видео с использованием deepfake все еще относительно просто отличить, но технология развивается стремительно, и через пару лет найти разницу между оригиналом и подделкой без специальных инструментов может быть практически невозможно. Особенно во время созвона в скайпе. С помощью deepfake можно будет дискредитировать или обмануть кого угодно. Представьте, что главе небольшой криптокомпании звонит Джастин Сан, которого не отличить от настоящего и предлагает выгодную сделку.

Один из методов борьбы с этим — блокчейн. Шифрование данных позволит верифицировать подлинность видео. Интеграцию блокчейна в полицейские камеры наблюдения уже изучает компания Axon, а компания Alethea AI запустила децентрализованную сеть для отслеживания контента, генерируемого нейросетями.

Защитить себя от подобного мошенничества просто. Не обменивайтесь коммерчески значимой и конфиденциальной информацией с незнакомцами в сети, которые приходят к вам со слишком хорошим предложением. Если получили письмо от какой-то «компании» с подобным предложением, проверьте, действительно ли мейл отправлено от нее. В конце концов, просто напишите новое письмо на адрес с официального сайта.

Мошенничество с фейковыми QR-кодами

Еще один новый вид мошенничества — генераторы фейковых QR-кодов. Последние должны упростить для пользователей отправку криптовалют: достаточно отсканировать код и не бояться, что в адресе кошелька будут ошибки. Такую услугу предоставляют почти все обменники и большинство кошельков.

Однако на деле это не всегда безопаснее ручного ввода реквизитов. Вредоносные программы могут заменять адрес в QR-коде на адрес кошелька злоумышленника — жертва обычно не замечает этого. Некоторые мошенники не просто создают QR-код, но и заменяют верный адрес кошелька на свой в буфере обмена. Когда жертва, скопировав QR-код, проверит его, система напишет, что все верно.

В марте единая сеть вредоносных генераторов QR-кода украла у пользователей около 7 BTC. Директор по безопасности MyCrypto Гарри Денли разоблачил девять сайтов с мошенническими генераторами кодов, которые переправляли монеты пользователей на пять кошельков злоумышленника. Эти сайты размещались на трех отдельных серверах, на которых находились еще 450 подозрительных ресурсов с ключевыми словами «COVID-19», «криптовалюты» и «Gmail». Также среди этих сайтов есть несколько «ускорителей транзакций биткоинов», которые утверждают, что ускоряют переводы в BTC за комиссию в 0.001 BTC. На кошельки этих проектов уже было переведено более 17.6 BTC — более $170 000 на сегодня.

Это не первый случай мошенничества с QR-кодами. В августе 2019 года командой кошелька ZenGo была выявлена сеть вредоносных генераторов, проведших транзакции на кошельки злоумышленников на сумму $20 000. При этом четыре из пяти первых результатов поиска генератора кодов, представленных в поиске Google, оказались мошенническими.

Чтобы не стать жертвой этого мошенничества, достаточно генерировать код собственным или проверенным сервисом, а не первыми попавшимися в Google. QR-код, сгенерированный неизвестным сервисом, можно проверить через кошелек, чтобы убедиться, что это тот же адрес, что и исходный. Если сомневаетесь в корректности кода, отправьте небольшую сумму, чтобы убедиться, что получатель является тем, кем нужно.

Фейковые приложения

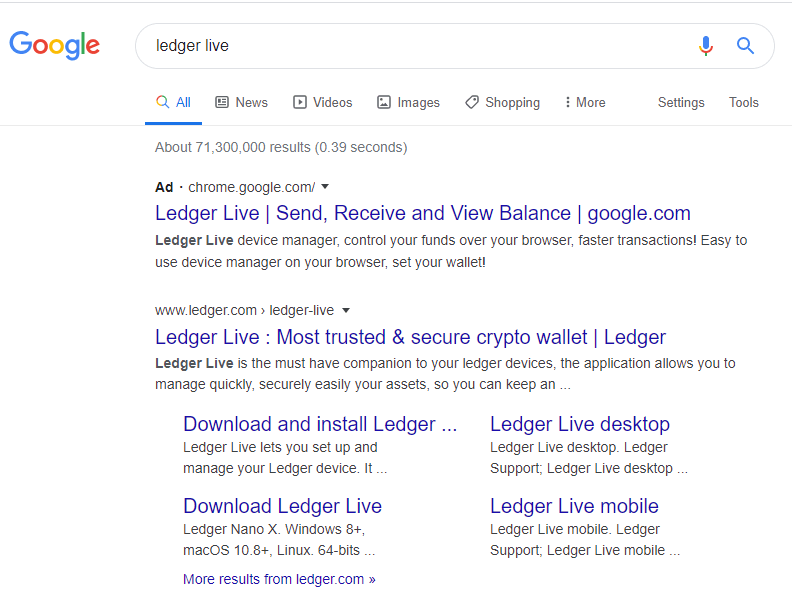

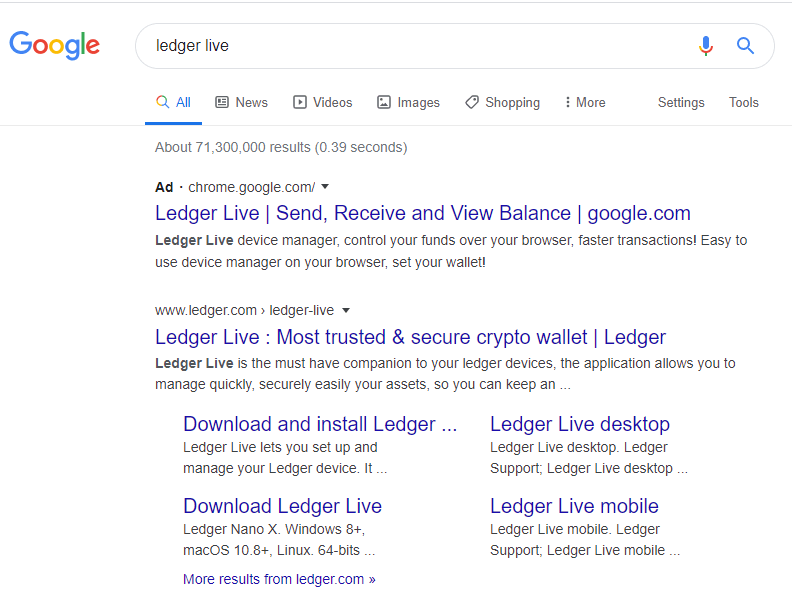

В начале марте производитель аппаратных кошельков Ledger предупредил пользователей о мошенническом расширении для Google Chrome, которое похищает кодовые фразы для восстановления паролей к кошелькам. Угрозу, кстати, впервые обнаружил Гарри Денли из MyCrypto.

Расширение под названием Ledger Live маскировалось под настоящее приложение с таким же названием, позволяющее пользователям кошелька Ledger подтверждать транзакции, синхронизируя свой аппаратный кошелек с устройством. Мошенники просили жертв синхронизировать расширение с кошельком, введя seed-фразу, после чего похищали монеты. Положение усугублялось тем, что расширение рекламировалось через Google Ads и использовало Google Docs для сбора данных.

Скриншот с рекламой вредоносного приложения Google.

Первоначально угрозу не восприняли достаточно всерьез, но к концу марта преступникам удалось украсть свыше 1.4 млн монет XRP, а точных данных по другим активам не было.

Это не единственный раз, когда криптопользователи столкнулись с поддельным расширением Chrome:

В мае прошлого года было обнаружено фейковое расширение браузера Google для кошельков Trezor.

В декабре прошлого года через расширение для Ethereum-кошелька воровали данные пользователей.

В начале января этого года через еще одно вредоносное расширение для Ledger мошенники украли около $16 000 в Zcash.

Преступники вообще любят использовать уязвимости аппаратных кошельков. Так, в октябре прошлого года пользователь Reddit опубликовал ссылку на сайт Shopify, предлагающий аппаратные кошельки KeepKey всего за $5 — вероятнее всего, эти устройства были уже взломаны.

Мошенничество на панике вокруг коронавируса

В марте исследовательская компания AnChain собрала информацию о том, как преступники на фоне дефицита средств защиты от коронавируса продают за цифровые активы маски и антисептики, но не отправляют товар покупателям. Мошенники таким образом украли по меньшей мере $2 млн в криптовалютах. О росте криптомошеннических преступлений, основанных на панике вокруг COVID-19, заявил и Интерпол.

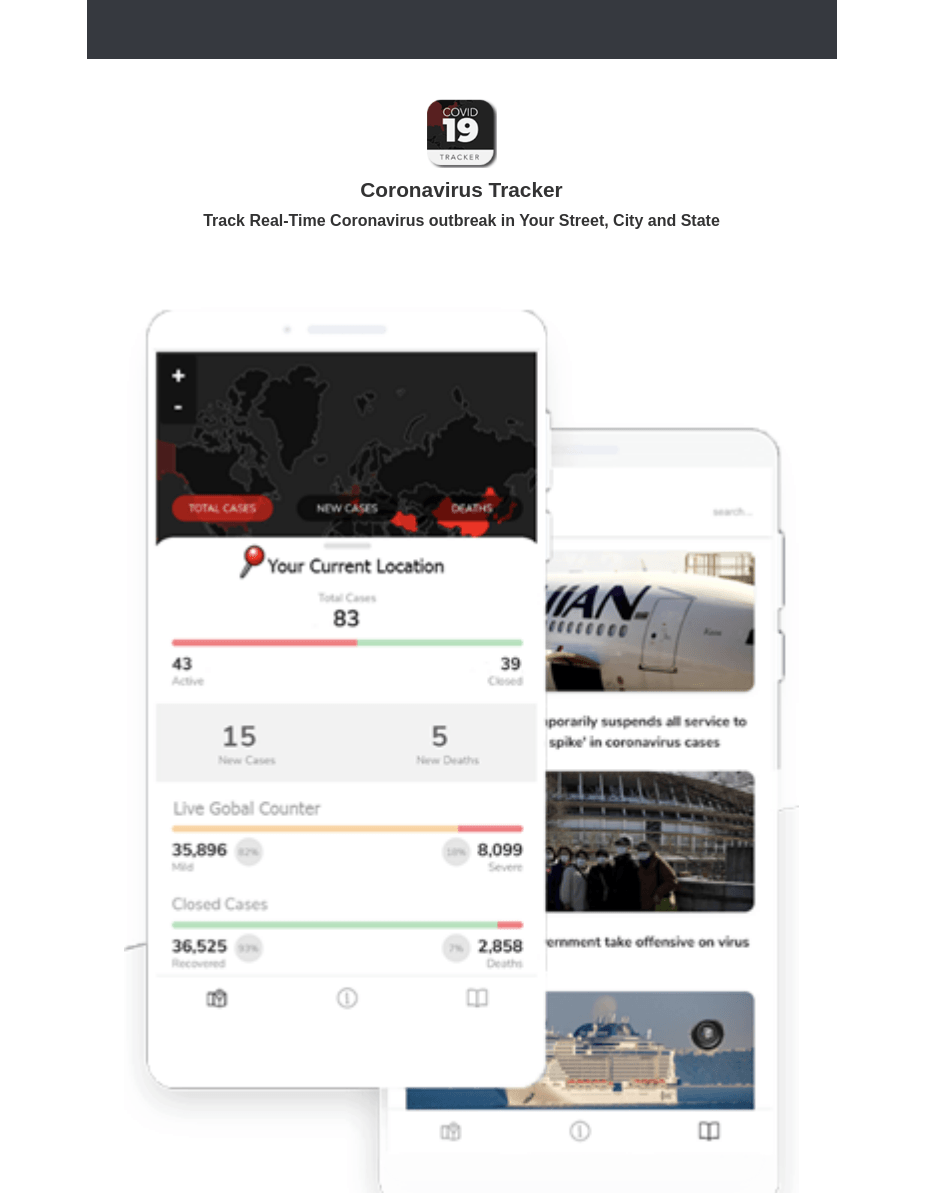

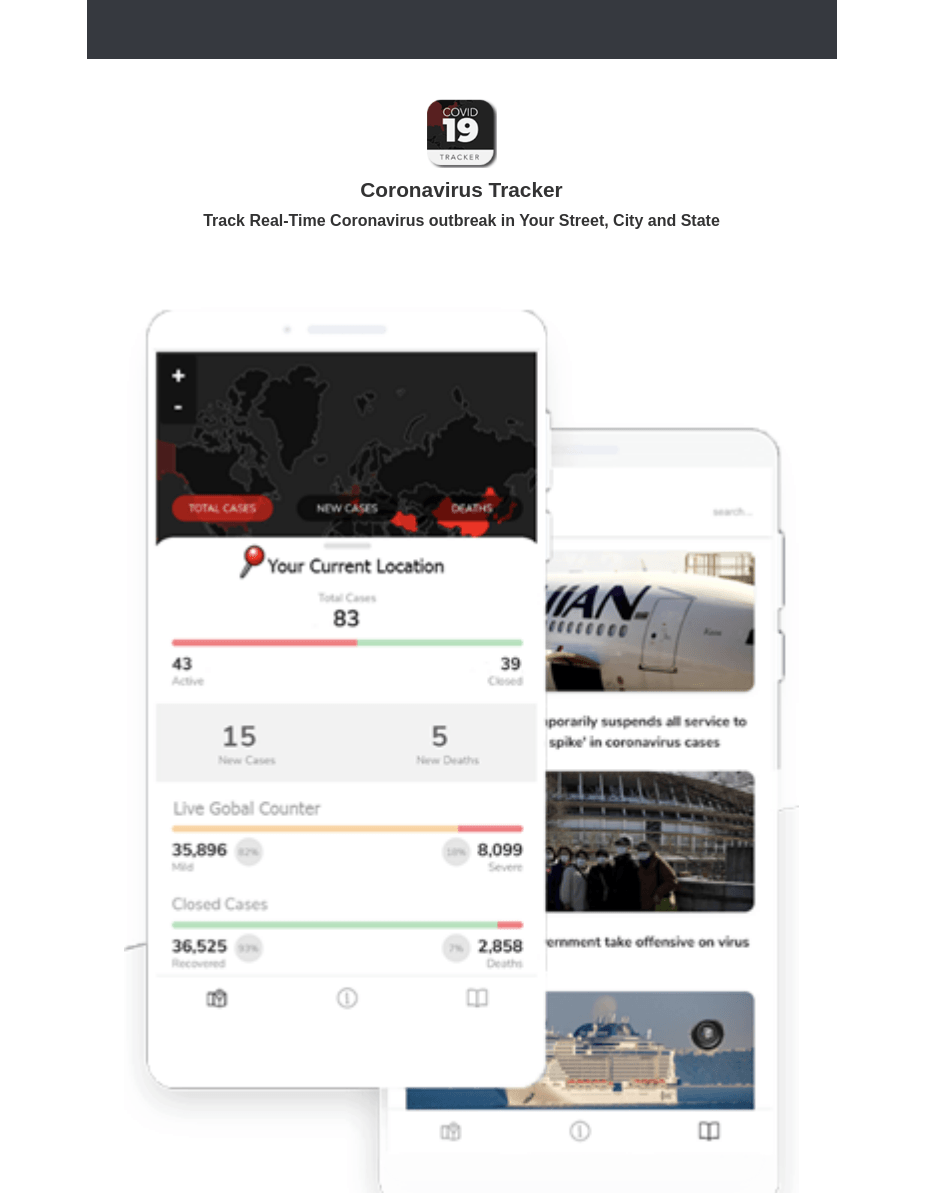

В марте компания DomainTools рассказала об увеличении количества доменных имен, упоминающих коронавирус для распространения вирусных программ, замаскированных под карту заражений. Преступники заявляли, что их приложения одобрены ВОЗ и другими здравоохранительными организациями и оповестят пользователей, если те контактировали с зараженным человеком. Так, на сайте coronavirusapp можно было скачать приложение CovidLock, которое блокировало смартфон и требовало выкуп в $100 в ВТС. К счастью, такие приложения не получили широкого распространения.

Скриншот вредоносного противокоронавирусного приложения

В марте власти графств Пемброкшир, Манчестер и Норфолк в Великобритании также предупреждали своих жителей о росте криптомошенничества на фоне пандемии. Преступники отправляли людям сообщения в мессенджерах или по электронной почте, утверждая, что могут предоставить список COVID-положительных жителей их района за «пожертвование» в биткоинах. Свои действия они прикрывали якобы рекомендациями ВОЗ и Центром США по контролю и профилактике заболеваний (CDC).

Еще в марте несколько регуляторов в Великобритании, США и Мальты, включая Управление по финансовому регулированию и надзору Великобритании (FSA) и Комиссию по ценным бумагам и биржам США (SEC), предупредили инвесторов о новом витке криптомошенничества, связанного с коронавирусом. Ведомства предостерегали от преступников, которые могут совершать аферы со страховыми полисами, пенсионными накоплениями и проводить инвестаферы с обещаниями повышенной доходности.

Количество криптомошенничеств растет

Пандемия и кризис отражаются и на преступниках. 20 апреля 2020 года ФБР выпустило официальное заявление о росте количества мошенничества с криптовалютами. В марте о росте финансовых мошеннических преступлений, в том числе и в отношении пользователей криптовалют, заявил и Департамент по расследованию финансовых преступлений (FinCen). Среди них выделяются несколько групп афер.

Попытки шантажа. Мошенники отправляют жертвам письма и пытаются шантажировать их, угрожая предать огласке некие «грязные секреты» (которых может и не быть). Самая популярная угроза — публикации интимных фото и видео с участием жертвы (sextortion). Это популярное мошенничество, и спам-фильтры научились различать такие письма. Однако злоумышленники придумали новые хитрости: они отправляют письма на иностранных языках, а адреса кошельков делят на несколько частей. С распространением СOVID-19 появилась еще одна новая тактика — угроза заражения получателя коронавирусом в случае отказа от выплаты криптовалюты. Предложения пожертвовать средства на борьбу с пандемией от мошеннических сайтов, копирующих ВОЗ и его аналоги, кстати, тоже выросли.

Предложение работы от мошенников. Мошенники могут попросить вас помочь обналичить средства от продажи криптовалюты за процент от суммы. Эти деньги, скорее всего, украдены у других жертв, а пользователь, который согласился на эти условия, становится соучастником преступления.

Инвестиционные аферы, когда преступники предлагают жертве вложить средства в новую криптовалюту или ICO (да, это до сих пор актуально), которые непременно озолотят вкладчика. В реальности мошенники, конечно, просто крадут деньги.

Поэтому рекомендуем придерживаться простых, но эффективных правил при проведении операций с криптовалютами и работе с неизвестными вам игроками крипторынка:

Проверяйте всю предоставляемую вам информацию в нескольких источниках.

Не доверяйте чрезвычайно выгодным предложениям.

Жалуйтесь на злоумышленников и пользуйтесь защитными программами.

Не стесняйтесь уточнять что-либо у крипто-экспертов.

Мошенники выдают себя за другого человека в прямом эфире

Мошенники часто выдают себя за кого-то другого — криптомир не исключение. Так, в январе злоумышленник пытался выдать себя в мессенджере за журналиста CoinDesk, культового издания о криптовалютах. Преступник предлагал одной пиарщице «опубликовать» положительную статью о ее проекте всего за $600. Обман не удался. Но издание нашло двух жертв, которые поверили обманщикам и заплатили им деньги. Сколько таких людей на самом деле — неизвестно.

Но переписка — это вчерашний день. Мошенники начинают осваивать видеозвонки, используя предварительно подготовленные видео с участием криптознаменитости или же делают ролики с фейковыми людьми, используя технологию deepfake. В первом случае они просматривают множество видео с известным человеком — выступления, прямые эфиры и презентации — и нарезают из них наиболее универсальные фрагменты. Во втором делают фейковое, но реалистичное видео, на котором человек делает то, чего на самом деле не было. Используя технологию машинного обучения, на персонажей ролика накладывают другие лица, которые выглядят так натурально, что их почти не отличить от настоящих. Мошенники могут даже совмещать эти два способа.

Так, этой весной злоумышленники пытались получить $32 000 от соучредителя и ведущего разработчика блокчейн-стартапа uPlexa Кайла Пирса, выдавая себя за скандально известного криптопредпринимателя Джастина Сана, основателя TRON Foundation. Об этом Пирс рассказал в своем блоге 24 мая.

25 апреля с Пирсом связался человек, представившийся Уильямом Чангом, который в LinkedIn указан как директор по операциям и развитию бизнеса в Ledger Capital. В профиле этой компании, кстати, есть сайт. Чанг рассказал, что ищет проекты для инвестиций, и предложил Пирсу созвониться в Skype.

Страница Уильяма Чанга в LinkedIn.

Предприниматель часто получает запросы об инвестиционном финансировании сети uPlexa, но обычно они сводятся к предложению купить монеты проекта по сниженной цене. Здесь же речь шла о прямом инвестировании — Пирс счел это подозрительным, но решил посмотреть, какой оборот примет дело. Несколько недель оба не могли состыковать расписание, после чего наконец созвонились.

Фрагменты переписки Пирса с Чангом

Во время звонка Чанг рассказал, что его компания работает с TRON Foundation над новым секретным проектом, который предоставляет стимулы для партнерства с другими криптопроектами, делающими «уникальные вещи» в рамках блокчейн-индустрии.

Во время разговора происходил постоянный рассинхрон звука и изображения. Это можно было бы объяснить плохим соединением, но Чанг часто говорил, не открывая рта. После странного звонка Пирс получил электронное письмо, выглядевшее так, будто бы оно было отправлено с официального домена TRON Foundation.

Письмо Пирсу от фейкового TRON Foundation

Однако на деле мошенники использовали IP-адрес провайдера Online Data Services, которым часто пользуются злоумышленники для подделки адресов электронной почты. Письмо предлагало созвониться с самим Джастином Саном.

Когда Пирс проверил SPF письма (расширение протокола отправки электронной почты, позволяющее проверить подлинность домена) и его DKIM (цифровую подпись, подтверждающую подлинность отправителя и гарантирующее целостность письма), сообщение оказалось от Online Data Services

Во время видеозвонка с фейковым Саном тот предложил Пирсу листинг на нескольких биржах и возможность перенести свой проект на блокчейн TRON. Все, что лже-Джастин хотел взамен, были минимальные инвестиции в размере $32 000. Это еще с 40% скидкой, так как обычная плата — $80 000. Прямо во время созвона «Сан» попросил Пирса подписать контракт, чтобы скрепить сделку. Предприниматель отказался.

Видеозвонок с фейковым Саном оказался всего лишь предварительно записанным видео. Чтобы протестировать своего собеседника, Пирс спросил его, будет ли у него доступ к средствам в течение семи месяцев, так как он нуждается в операции на сердце. Фейковый Сан ответил, что «монеты не заблокированы, и у вас есть доступ к ним. Все это будет прописано в контракте», добавив, что «мне очень жаль об этом слышать. Я желаю, чтобы процесс операции прошел гладко для вас».

Пирс не был единственным, кого мошенники попытались обмануть с помощью фейкового Сана. Свою история 23 мая рассказала и команда криптопроекта Mochimo. Компании написала женщина по имени Шелли Ву, представившаяся главным маркетинговым директором TRON. По словам команды Mochimo, ее письма выглядели убедительными, поэтому они согласились продолжить беседу. Вскоре они получили электронное письмо, по-видимому, от «Сана», предлагающее им «программу частного партнерства». Письмо содержало ссылку на сайт, который выглядел как продукт TRON, но не был размещен на фирменном домене и был анонимно зарегистрирован всего за несколько дней до этого. Убедившись, что это мошенничество, Mochimo решили посмотреть, как далеко зайдут злоумышленники. В переписке они неожиданно прислали явно поддельную копию паспорта Сана.

Паспорт лже-Сана и оригинальная фотография, которую использовали мошенники.

После этого состоялся созвон «Сана» с основателем Mochimo Мэттом Цвейлом. Мошенники использовали нарезку замедленных видео с Джастином, но наложили сверху собственный голос. «Сан» также говорил «мимо губ», видео приостанавливалось, когда говорил Цвейл. Одни и те же мошенники пытались обмануть Пирса и Цвейла или это были разные преступники — неизвестно.

Если думаете, что мошенничество с фейковыми видео известных людей грозит только крупным криптопредпринимателям, то вы ошибаетесь. Ложные одобрения скам-проектов известными в индустрии людьми — это не редкость в криптомире. Так, например, в Австралии для этой цели использовали образ бывшего главы банка NSW Майка Бэрда для рекламы биткоин-скама.

Но с недавнего времени мошенники пошли дальше и стали советовать скам в фейковых интервью и рекламных роликах. Так, в апреле образ британского ведущего Райлана Кларка-Нила использовали в фейковом интервью таблоиду The Daily Mirror, в котором он рассказал, как сделал миллионы на биткоинах.

Сейчас видео с использованием deepfake все еще относительно просто отличить, но технология развивается стремительно, и через пару лет найти разницу между оригиналом и подделкой без специальных инструментов может быть практически невозможно. Особенно во время созвона в скайпе. С помощью deepfake можно будет дискредитировать или обмануть кого угодно. Представьте, что главе небольшой криптокомпании звонит Джастин Сан, которого не отличить от настоящего и предлагает выгодную сделку.

Один из методов борьбы с этим — блокчейн. Шифрование данных позволит верифицировать подлинность видео. Интеграцию блокчейна в полицейские камеры наблюдения уже изучает компания Axon, а компания Alethea AI запустила децентрализованную сеть для отслеживания контента, генерируемого нейросетями.

Защитить себя от подобного мошенничества просто. Не обменивайтесь коммерчески значимой и конфиденциальной информацией с незнакомцами в сети, которые приходят к вам со слишком хорошим предложением. Если получили письмо от какой-то «компании» с подобным предложением, проверьте, действительно ли мейл отправлено от нее. В конце концов, просто напишите новое письмо на адрес с официального сайта.

Мошенничество с фейковыми QR-кодами

Еще один новый вид мошенничества — генераторы фейковых QR-кодов. Последние должны упростить для пользователей отправку криптовалют: достаточно отсканировать код и не бояться, что в адресе кошелька будут ошибки. Такую услугу предоставляют почти все обменники и большинство кошельков.

Однако на деле это не всегда безопаснее ручного ввода реквизитов. Вредоносные программы могут заменять адрес в QR-коде на адрес кошелька злоумышленника — жертва обычно не замечает этого. Некоторые мошенники не просто создают QR-код, но и заменяют верный адрес кошелька на свой в буфере обмена. Когда жертва, скопировав QR-код, проверит его, система напишет, что все верно.

В марте единая сеть вредоносных генераторов QR-кода украла у пользователей около 7 BTC. Директор по безопасности MyCrypto Гарри Денли разоблачил девять сайтов с мошенническими генераторами кодов, которые переправляли монеты пользователей на пять кошельков злоумышленника. Эти сайты размещались на трех отдельных серверах, на которых находились еще 450 подозрительных ресурсов с ключевыми словами «COVID-19», «криптовалюты» и «Gmail». Также среди этих сайтов есть несколько «ускорителей транзакций биткоинов», которые утверждают, что ускоряют переводы в BTC за комиссию в 0.001 BTC. На кошельки этих проектов уже было переведено более 17.6 BTC — более $170 000 на сегодня.

Это не первый случай мошенничества с QR-кодами. В августе 2019 года командой кошелька ZenGo была выявлена сеть вредоносных генераторов, проведших транзакции на кошельки злоумышленников на сумму $20 000. При этом четыре из пяти первых результатов поиска генератора кодов, представленных в поиске Google, оказались мошенническими.

Чтобы не стать жертвой этого мошенничества, достаточно генерировать код собственным или проверенным сервисом, а не первыми попавшимися в Google. QR-код, сгенерированный неизвестным сервисом, можно проверить через кошелек, чтобы убедиться, что это тот же адрес, что и исходный. Если сомневаетесь в корректности кода, отправьте небольшую сумму, чтобы убедиться, что получатель является тем, кем нужно.

Фейковые приложения

В начале марте производитель аппаратных кошельков Ledger предупредил пользователей о мошенническом расширении для Google Chrome, которое похищает кодовые фразы для восстановления паролей к кошелькам. Угрозу, кстати, впервые обнаружил Гарри Денли из MyCrypto.

Расширение под названием Ledger Live маскировалось под настоящее приложение с таким же названием, позволяющее пользователям кошелька Ledger подтверждать транзакции, синхронизируя свой аппаратный кошелек с устройством. Мошенники просили жертв синхронизировать расширение с кошельком, введя seed-фразу, после чего похищали монеты. Положение усугублялось тем, что расширение рекламировалось через Google Ads и использовало Google Docs для сбора данных.

Скриншот с рекламой вредоносного приложения Google.

Первоначально угрозу не восприняли достаточно всерьез, но к концу марта преступникам удалось украсть свыше 1.4 млн монет XRP, а точных данных по другим активам не было.

Это не единственный раз, когда криптопользователи столкнулись с поддельным расширением Chrome:

В мае прошлого года было обнаружено фейковое расширение браузера Google для кошельков Trezor.

В декабре прошлого года через расширение для Ethereum-кошелька воровали данные пользователей.

В начале января этого года через еще одно вредоносное расширение для Ledger мошенники украли около $16 000 в Zcash.

Преступники вообще любят использовать уязвимости аппаратных кошельков. Так, в октябре прошлого года пользователь Reddit опубликовал ссылку на сайт Shopify, предлагающий аппаратные кошельки KeepKey всего за $5 — вероятнее всего, эти устройства были уже взломаны.

Мошенничество на панике вокруг коронавируса

В марте исследовательская компания AnChain собрала информацию о том, как преступники на фоне дефицита средств защиты от коронавируса продают за цифровые активы маски и антисептики, но не отправляют товар покупателям. Мошенники таким образом украли по меньшей мере $2 млн в криптовалютах. О росте криптомошеннических преступлений, основанных на панике вокруг COVID-19, заявил и Интерпол.

В марте компания DomainTools рассказала об увеличении количества доменных имен, упоминающих коронавирус для распространения вирусных программ, замаскированных под карту заражений. Преступники заявляли, что их приложения одобрены ВОЗ и другими здравоохранительными организациями и оповестят пользователей, если те контактировали с зараженным человеком. Так, на сайте coronavirusapp можно было скачать приложение CovidLock, которое блокировало смартфон и требовало выкуп в $100 в ВТС. К счастью, такие приложения не получили широкого распространения.

Скриншот вредоносного противокоронавирусного приложения

В марте власти графств Пемброкшир, Манчестер и Норфолк в Великобритании также предупреждали своих жителей о росте криптомошенничества на фоне пандемии. Преступники отправляли людям сообщения в мессенджерах или по электронной почте, утверждая, что могут предоставить список COVID-положительных жителей их района за «пожертвование» в биткоинах. Свои действия они прикрывали якобы рекомендациями ВОЗ и Центром США по контролю и профилактике заболеваний (CDC).

Еще в марте несколько регуляторов в Великобритании, США и Мальты, включая Управление по финансовому регулированию и надзору Великобритании (FSA) и Комиссию по ценным бумагам и биржам США (SEC), предупредили инвесторов о новом витке криптомошенничества, связанного с коронавирусом. Ведомства предостерегали от преступников, которые могут совершать аферы со страховыми полисами, пенсионными накоплениями и проводить инвестаферы с обещаниями повышенной доходности.

Количество криптомошенничеств растет

Пандемия и кризис отражаются и на преступниках. 20 апреля 2020 года ФБР выпустило официальное заявление о росте количества мошенничества с криптовалютами. В марте о росте финансовых мошеннических преступлений, в том числе и в отношении пользователей криптовалют, заявил и Департамент по расследованию финансовых преступлений (FinCen). Среди них выделяются несколько групп афер.

Попытки шантажа. Мошенники отправляют жертвам письма и пытаются шантажировать их, угрожая предать огласке некие «грязные секреты» (которых может и не быть). Самая популярная угроза — публикации интимных фото и видео с участием жертвы (sextortion). Это популярное мошенничество, и спам-фильтры научились различать такие письма. Однако злоумышленники придумали новые хитрости: они отправляют письма на иностранных языках, а адреса кошельков делят на несколько частей. С распространением СOVID-19 появилась еще одна новая тактика — угроза заражения получателя коронавирусом в случае отказа от выплаты криптовалюты. Предложения пожертвовать средства на борьбу с пандемией от мошеннических сайтов, копирующих ВОЗ и его аналоги, кстати, тоже выросли.

Предложение работы от мошенников. Мошенники могут попросить вас помочь обналичить средства от продажи криптовалюты за процент от суммы. Эти деньги, скорее всего, украдены у других жертв, а пользователь, который согласился на эти условия, становится соучастником преступления.

Инвестиционные аферы, когда преступники предлагают жертве вложить средства в новую криптовалюту или ICO (да, это до сих пор актуально), которые непременно озолотят вкладчика. В реальности мошенники, конечно, просто крадут деньги.

Поэтому рекомендуем придерживаться простых, но эффективных правил при проведении операций с криптовалютами и работе с неизвестными вам игроками крипторынка:

Проверяйте всю предоставляемую вам информацию в нескольких источниках.

Не доверяйте чрезвычайно выгодным предложениям.

Жалуйтесь на злоумышленников и пользуйтесь защитными программами.

Не стесняйтесь уточнять что-либо у крипто-экспертов.

Не является индивидуальной инвестиционной рекомендацией | При копировании ссылка обязательна | Нашли ошибку - выделить и нажать Ctrl+Enter | Жалоба